지난 글에 이어서 실제로 관리용 IAM 사용자를 생성해 볼 것이다. 이렇게 생성한 관리용 IAM 사용자는 실제로 Root 사용자와 같이 AWS 서비스를 관리하기 위하여 사용되어 질 수 있다.

관리용 IAM 사용자 생성

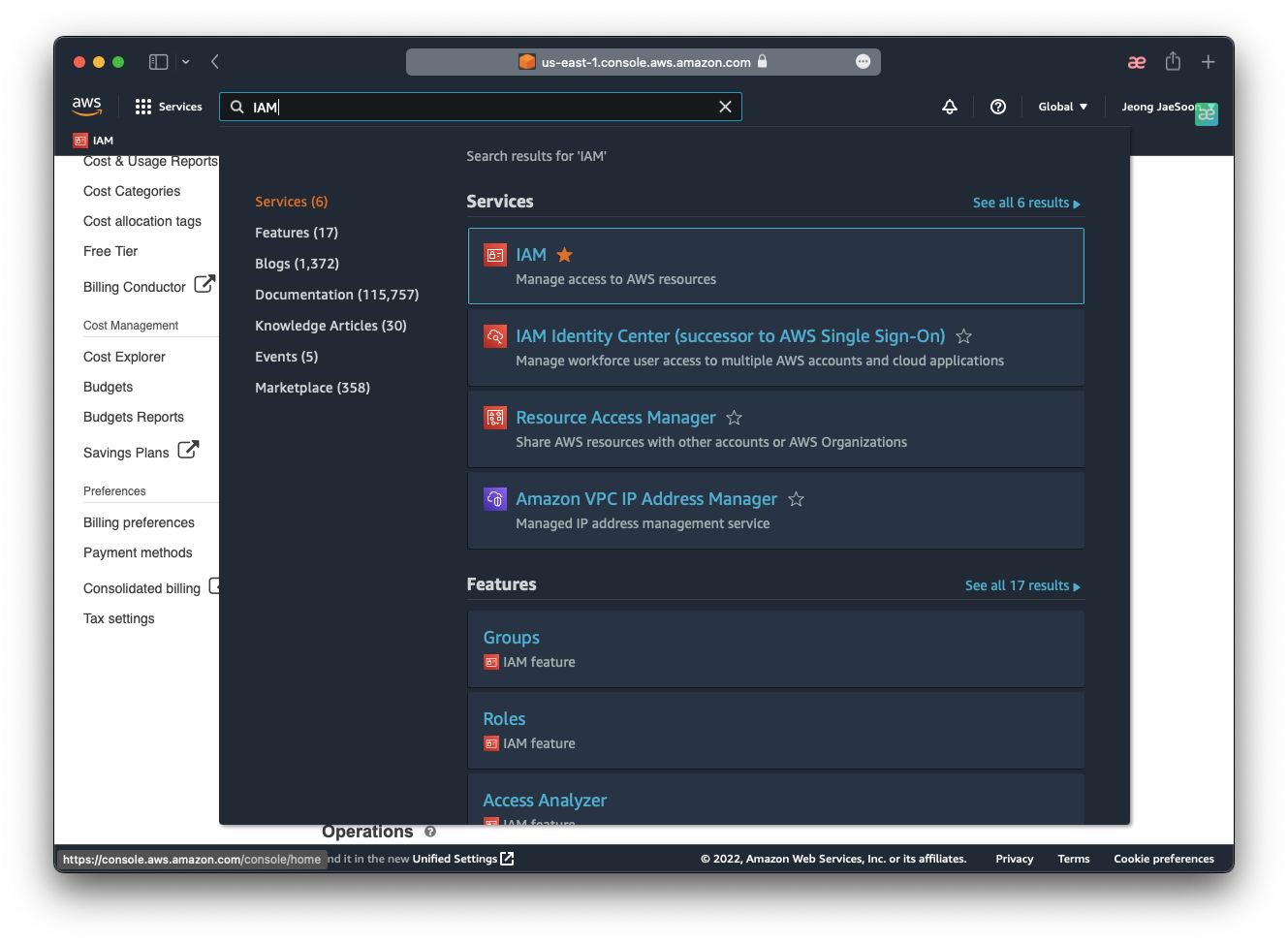

IAM 사용자 추가 화면으로 이동

상단의 탐색 표시줄에서 IAM 를 검색하여, IAM 대시보드로 이동한다.

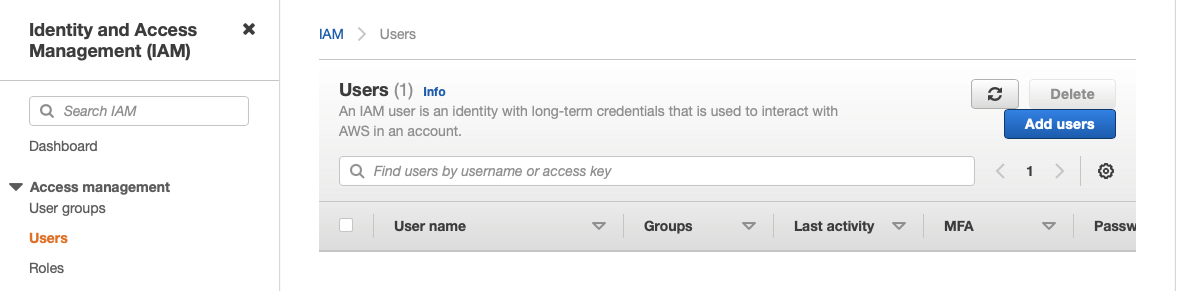

그리고 좌측의 Users 를 클릭하고 Add users 를 클릭하여, IAM 사용자 추가를 시작한다

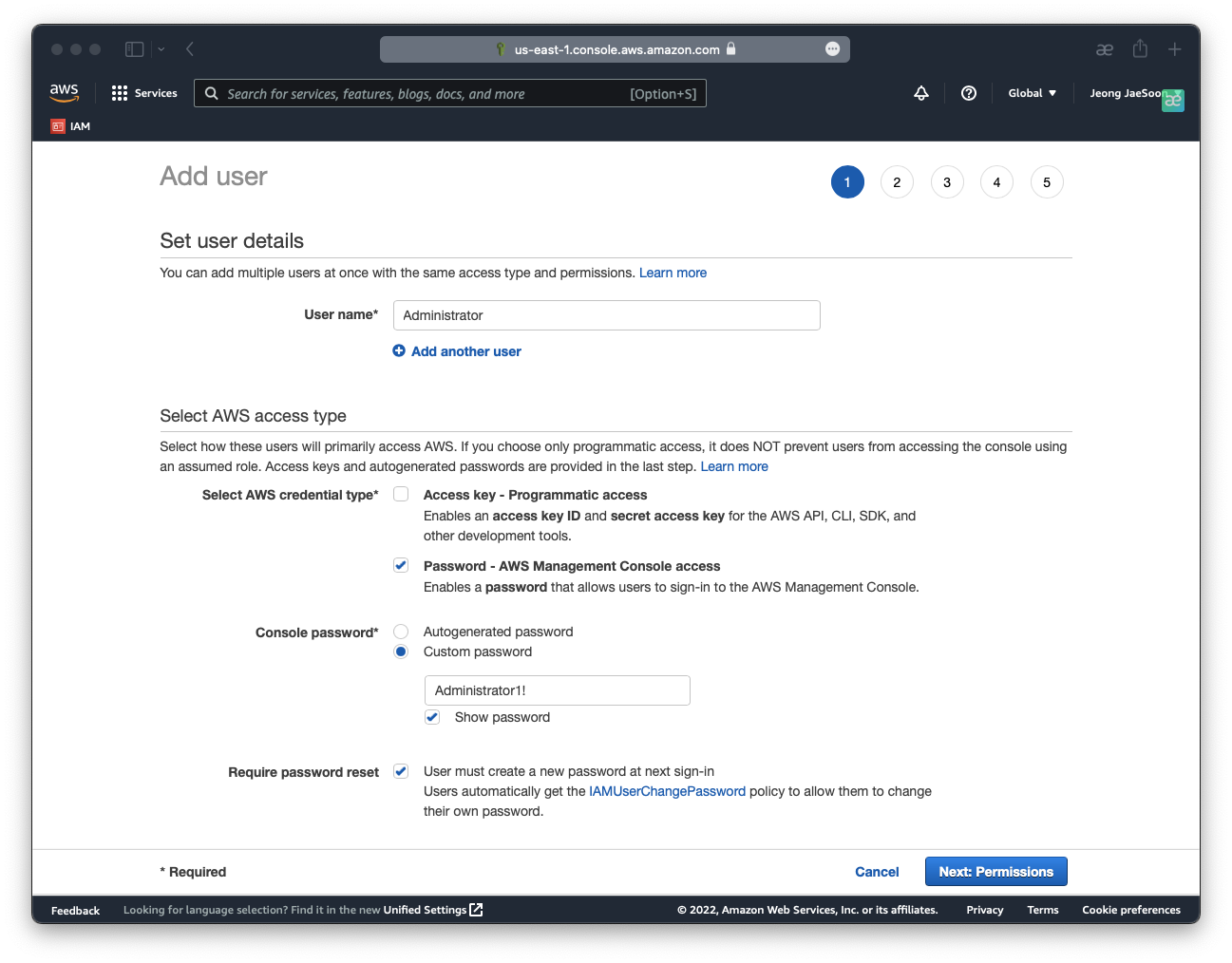

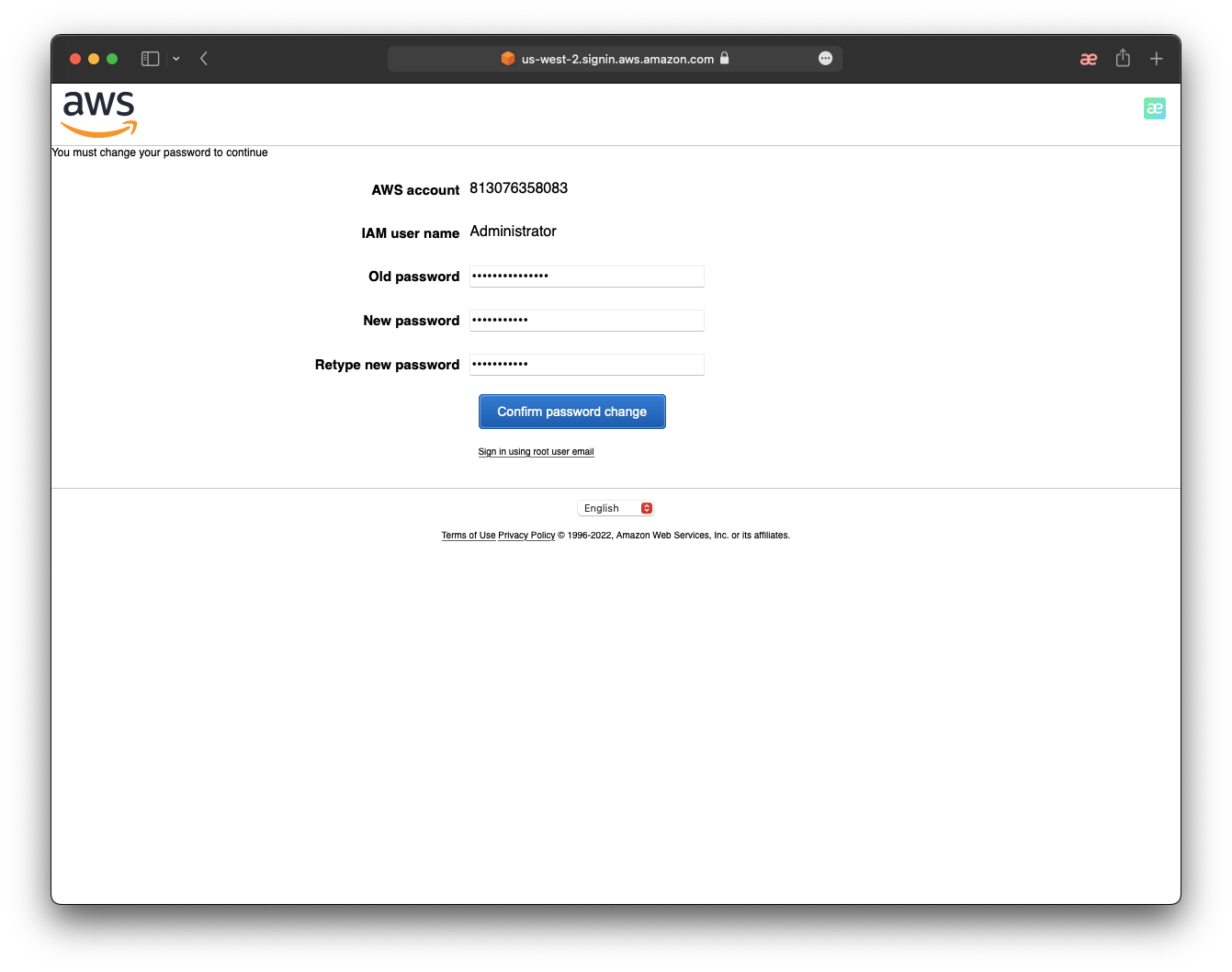

관리자 역할을 할 사용자를 추가할 것이기 때문에 User name 을 [Administrator] 로 입력해주고, access type 은 [Password - AWS Management Console access] 을 선택하여, AWS 의 웹 페이지를 통해 로그인 할 수 있도록 해준다. 비밀번호 설정은 자유롭게 하여도 괜찮지만, 가급적이면 아래 이미지와 같이 설정하여 IAM 사용자가 로그인 시 비밀번호를 변경하도록 설정해준다.

그룹 생성 및 정책 권한(Policy) 설정

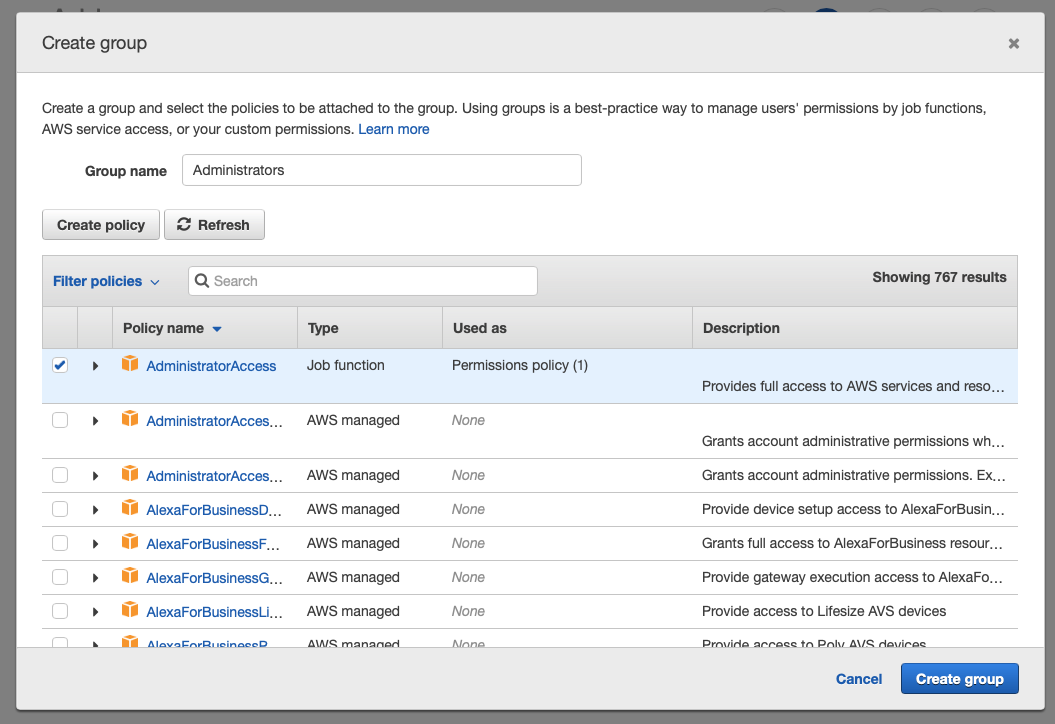

Next: Permissions 을 클릭하여 다음 페이지로 이동한 다음, Create group 을 클릭해 [Administrators] 로 이름을 설정하고, 권한은 모든 서비스 및 리소스에 액세스 가능한 관리용 IAM 사용자로 만들기 위해서, AdministratorAccess 정책을 체크해 그룹을 생성한다.

다음과 같이 그룹 생성이 완료되면 Next: Tags 를 클릭하여 다음 페이지로 이동한다.

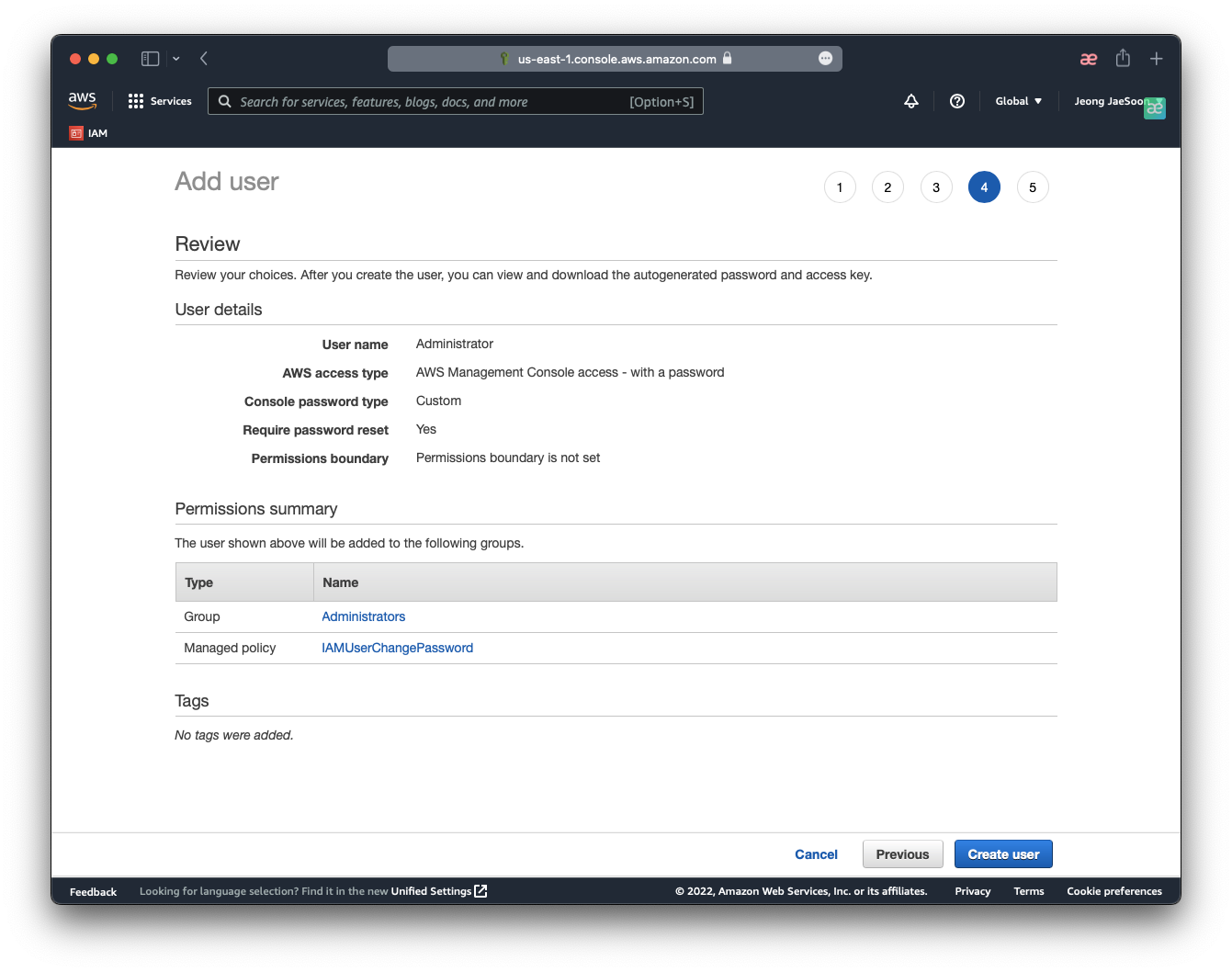

다음은 태그 추가 화면이 나오는데, 필수 사항이 아니기 때문에 Next: Review 를 클릭하여 넘어간다.

IAM 사용자 추가 완료

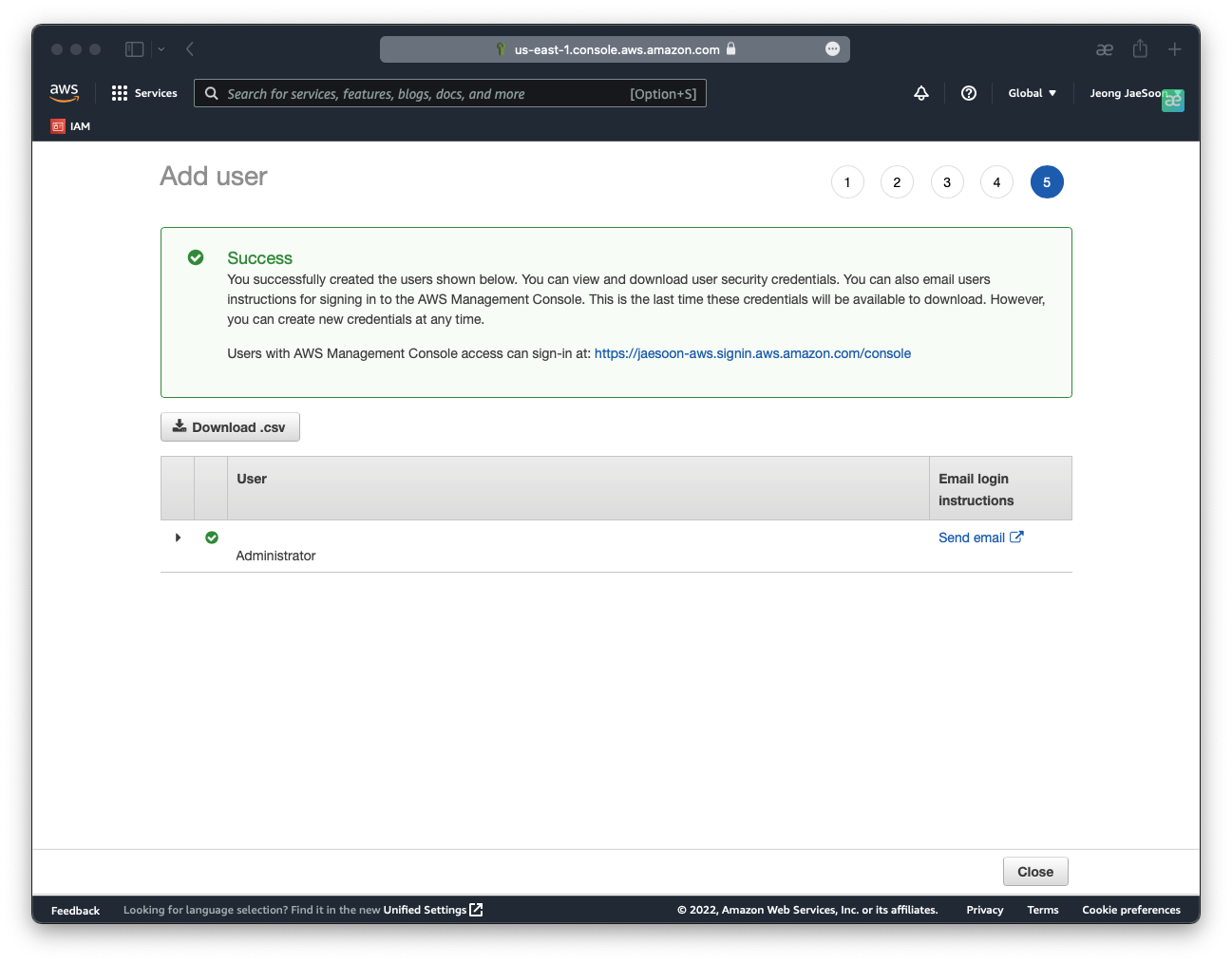

Review 페이지를 통해 위에서 만든 사용자 이름과 그룹 이름을 확인할 수 있으며, 확인 후 문제가 없다면 Create user 를 통해 IAM 사용자 추가를 완료한다. 아래와 같이 Success 가 나오면 사용자 추가가 완료된 것이다. 그리고 성공 메지지와 함께 주어진 로그인 URL 을 통해 IAM 사용자 로그인을 할 수 있다. 이렇게 생성된 IAM 사용자 정보는 .csv 파일을 다운받아 공유하거나, Send email 을 통해 IAM 사용자에게 전달해 줄 수 있다.

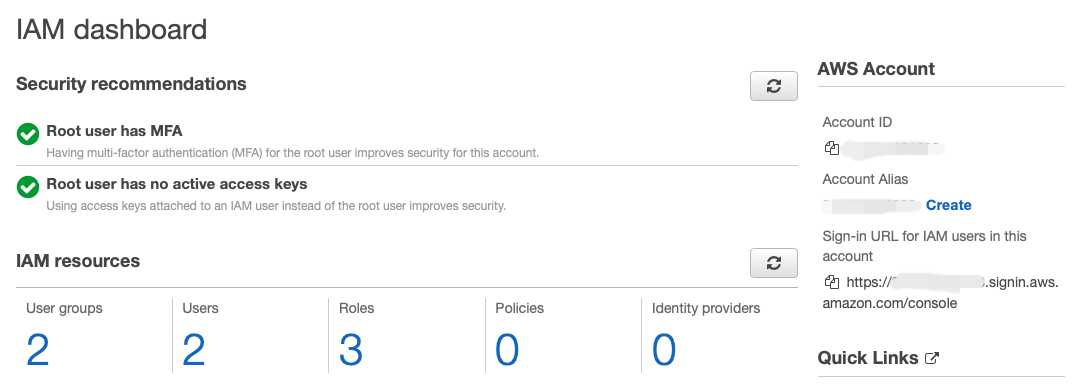

Account Alias 설정

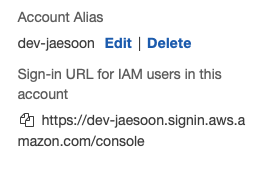

로그인 URL 은 기본적으로 12자리의 AWS 계정 ID 로 설정되어 있지만, 따로 계정 별칭을 설정하여 더욱 편리하게 로그인 URL 을 사용할 수 있다. IAM dashboard 의 우측에 보면 AWS Account 라는 항목이 있는데, Account Alias 의 Create 를 통해 계정 별칭을 지정할 수 있다. 이렇게 별칭을 설정하면, 실제 회사에서 환경별로 AWS 리소스를 관리할 때 즐겨찾기를 통해 좀 더 쉽게 액세스 할 수 있다.

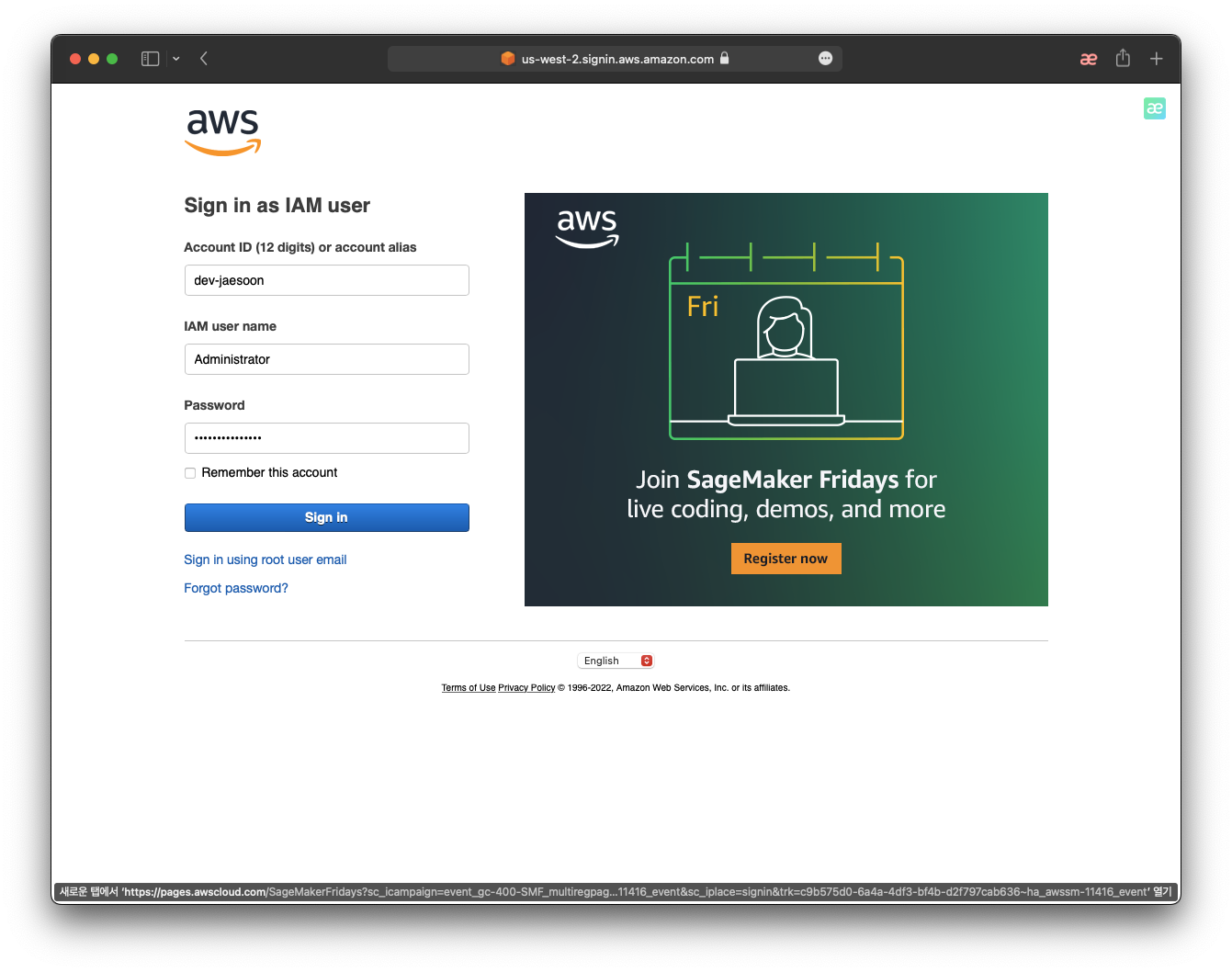

새로운 관리용 IAM 사용자로 로그인

전달받은 IAM 사용자 정보와 로그인 URL

- 별칭 미설정 시 : https://${12자리 계정 ID}.signin.aws.amaz on.com/console

- 별칭 설정 시 : https://dev-jaesoon.signin.aws.amazon.com/console

을 통해 로그인을 실시한다. 그리고 최초 로그인을 실시하면 자동으로 비밀번호를 변경하라는 안내 메시지가 나오게 된다.

MFA 설정

이렇게 생성된 관리용 IAM 사용자는 안전한 로그인을 위해 2중 인증을 위하여 MFA 설정을 하는 것이 권장(관리용 IAM 사용자 뿐만 아니라 Root 사용자, 그 외 개발자용 IAM 사용자에도 모두 설정하는 것이 좋음)된다. MFA 설정이란 스마트폰 또는 기타 디바이스를 통해 TOTP(시간 기반 일회용 암호) 를 발급하고, 이를 통해 2차 인증을 하는 것을 의미한다. 여러 OTP 소프트웨어가 있지만, 내가 추천하는 것은 크게 아래 3가지가 있다.

인증 도구

인증 도구는 브라우저에서 2단계 인증 코드를 생성합니다.

chrome.google.com

- Google Authenticator (Android / ios 지원)

Google Authenticator

Google OTP는 2단계 인증과 함께 작동하여 Google 계정에 로그인할 때 보안을 강화하는 역할을 합니다. 2단계 인증을 사용하면 계정에 로그인할 때 비밀번호뿐 아니라 앱에서 생성되는 인증 코드도

apps.apple.com

- Step Two (Mac / ios 전용)

Step Two

Step Two is a beautiful, modern two-step verification app. Available on iPhone, iPad, Apple Watch, and the Mac.

steptwo.app

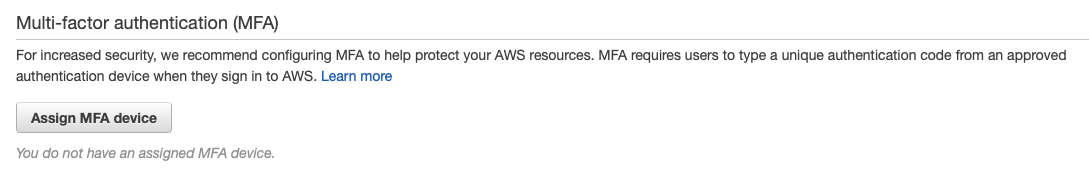

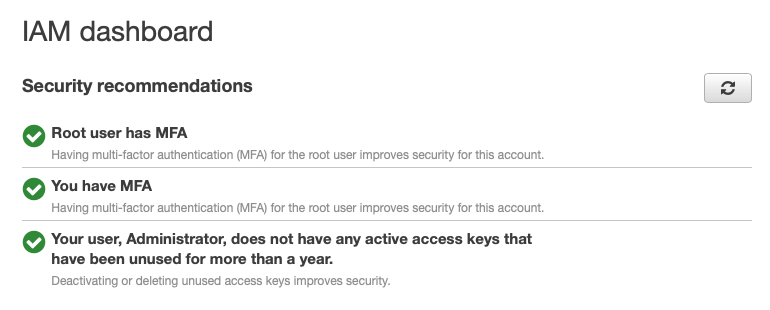

어떤 앱을 사용해도 크게 문제는 안되기 때문에, 자기의 환경에 알맞는 적절한 OTP 소프트웨어 사용을 추천(본 글에서는 Step Two 를 사용하지만, 브라우저 환경에서 간편하게 사용하고 싶다면, Chrome extenstion 이 무난)한다. MFA 설정은 IAM dashboard 에 있는 Add MFA 를 클릭하여 설정할 수 있다.

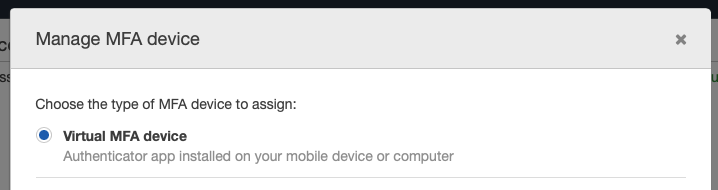

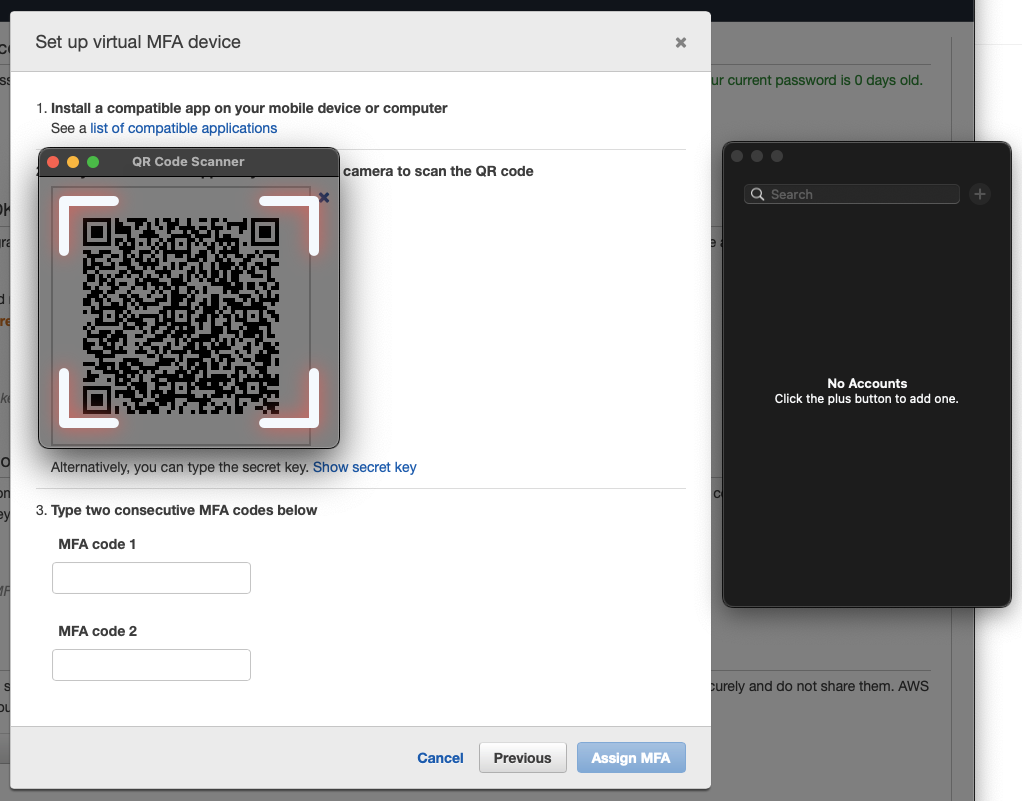

스크롤을 조금만 내려보면 Multi-factor authentication (MFA) 항목이 있는데, Assign MFA device 의 Virtual MFA device 를 클릭하여 등록을 진행해준다.

등록이 완료되면 OTP 소프트웨어에 TOTP 가 생성되고, 이를 2차례에 나눠 MFA code 1, 2 에 입력한 후, Assign MFA 를 클릭하면 설정이 완료된다.

이렇게 생성된 관리용 IAM 사용자 계정(Administrator) 은 AdministratorAccess 정책을 가진 Administrators 그룹에 속해 있기 때문에, Root 사용자와 똑같이 IAM 사용자 관리 및 AWS 리소스 사용(일부 특별한 경우를 제외)을 할 수 있다. 그렇기 때문에 팀원들에게 이 IAM 사용자를 모두 공유하기보다는 계정 주인이 되는 본인이 사용하는 것을 추천한다.

관련 글 이어보기

팀 프로젝트에서 AWS 관리하기 (1) - IAM 사용자

IAM 사용자의 필요성을 느끼다! AWS를 팀 프로젝트에서 사용하고 싶다... 현재 웹 서비스 개발을 공부하고 있다면, 누구나 한 번 쯤은 프로젝트를 하게 될 것이고, 자기가 직접 만든 서비스를 여러

dev-jaesoon.tistory.com

팀 프로젝트에서 AWS 관리하기 (3) - 개발용 IAM 사용자 생성하기

개발용 IAM 사용자 생성 그렇다면, 실제로 개발을 하면서 AWS 를 사용할 팀원들에게는 어떻게 IAM 사용자를 만들어 주면 될까? 기본적으로는 특정 서비스 또는 특정 동작에 대해서 사용자 별로

dev-jaesoon.tistory.com

'🧑🏻💻 Develop > AWS' 카테고리의 다른 글

| GitHub 에서 EC2 로 자동 배포(CD) 도입하기 (AWS) (3) | 2023.02.14 |

|---|---|

| AWS 로 Web Application Architecture 구성하기 (1) (0) | 2022.10.02 |

| 팀 프로젝트에서 AWS 관리하기 (3) - 개발용 IAM 사용자 (0) | 2022.09.18 |

| 팀 프로젝트에서 AWS 관리하기 (1) - IAM 사용자 (0) | 2022.09.12 |

댓글